Cuando hablamos del espacio, de comienzo suele sonar a ficción. Sin embargo, no estamos tan lejos como podemos pensar. Una nueva vertiente de pruebas de seguridad que esta floreciendo hoy en día es la tan conocida Pentest contra Satélites. Hoy en día, una sola persona puede diseñar, construir y lanzar un satélite respetando muy pocas normas y protocolos de seguridad.

Como ya sabemos, el error humano es bastante bien conocido en nuestro ámbito, lo que unido con la democratización del espacio que ha abierto una nueva frontera a empresas y entusiastas a la exploración y la innovación en el campo espacial, produce el nacimiento de un nuevo conjunto de vulnerabilidades específicas, que requieren de profesionales cualificados y especializados para su identificación.

¿Qué es el Pentesting Satelital?

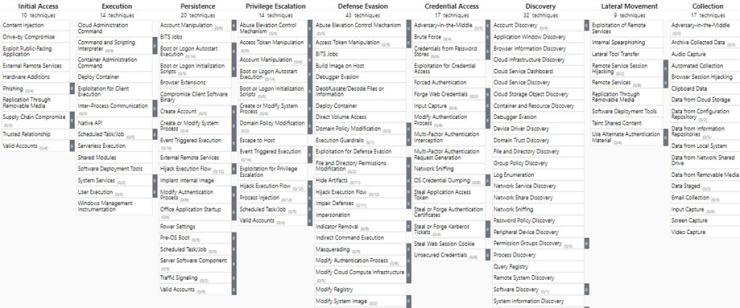

En pocas palabras, es lo que comúnmente muchos ya conocemos como “pentest” pero extrapolado a los satélites. Por tanto, es un proceso de comprobación de la seguridad de los sistemas de comunicación por satélite, donde simulamos ataques contras los mismos, identificando potenciales vulnerabilidades y deficiencias que puedan ser explotadas para posteriormente reportarlas al cliente con sus respectivas medidas correctoras, permitiéndole mitigar los riesgos identificados.

[Read more…]